Minu veebilehega ei juhtu midagi! Keegi ei taha seda häkkida! Nii arvavad paljud, sest peavad end nii väikeseks ja tähtsusetuks, et keegi ei märkagi. Kuid tegelikult kasutavad küberkurjategijad erinevaid roboteid ja tehisintellekti, et leida maailmast veebilehti, millel on kas turvanõrkused, pole uuendanud pluginaid või leidub muid vigu, mis teevad need kergesti nopitavaks.

Ründamiseks põhjuseid on mitu. Selleks võivad olla andmed, näiteks krediitkaardiandmed, finantsinfo, tellimused, tehnoloogia või on eesmärgiks lihtsalt raha: soovitakse välja pressida või näpata.

Lisaks võivad ründajal olla poliitilised või ideloogilised motiivid – näiteks vaenuliku riigi küberkurjategijad soovivad teatud valdkonna kodulehti maha võtta või siis ära näotustada.

Mis on kõige levinumad veebilehtede häkkimise meetodid?

Kõige levinumad viisid kodulehe häkkimiseks on tavaliselt järgmised:

- Õngitsused ja social engineering – võetakse üle veebilehe kasutajakonto kas läbi õngitsuskirja saadetud lingiga, kuhu sisestatakse parool või saadetakse terve rida mitmeid esialgu usaldusväärseid e-kirju, mille eesmärgiks on alustuseks usaldust võita. Lõpuks jagab kasutaja ise vajalikku infot, mis veebile ligipääsu tagab.

- XSS ja SQL ründed – nende eesmärk on sisestada läbi turvanõrkuse veebilehele kood või skript, mille abil kodulehelt infot, andmeid, sh krediitkaardi andmeid varastada või muuta lehte. SQL-i rünnete abil proovitakse eelkõige ligi saada andmebaasile, kus sisestatakse veebilehele vajalik SQL kood. Eesmärk on jällegi tundliku infot kätte saada.

- DDOS ründed – eesmärgiks on lihtsalt üle koormata veebileht massiliste päringutega ning takistada veebilehe kasutamist külastajate poolt, teiseks soovitakse niiviisi takistada veebiäri igapäevast toimimist.

- Pluginate ja teemade turvanõrkused – see on samuti üks enim levinud viise, sest tihtipeale ei uuendata pluginaid ja teemasid ning turvanõrkuste kaudu võib veebilehe lihtsasti üle võtta.

- Parooliründed – seegi on üks tavapäraseid viise, millal häkkerid proovivad süsteemi sisse murda, kasutades liiga nõrku või korduvkasutatavaid paroole ning katsetades erinevaid kombinatsioone, kuni satutakse õige peale (kasvõi sada tuhat korda).

- DNS spoofing – selle ründega muudetakse DNS-kirjeid, et suunata kasutajad valele pahatahtlikule veebisaidile, kus nende andmeid varastatakse või pahavara paigaldatakse. See mõjutab otseselt firma mainet ja veelgi rohkem (negatiivselt) müüki.

- Küpsiste näppamine - häkkerid varastavad kasutaja küpsised, et omandada sisselogimise sessioonid või muu tundlik info, kasutades sageli XSS-i või Man-in-the-Middle (MITM) rünnakuid.

Näide Sucuri veebilehelt Wordpressi petulehe kohta.

Millised on esimesed sammud, mida veebilehe omanik peaks tegema, et oma saiti kaitsta?

Esimesed sammud võiks olla sellised.

- Vaata üle, kes pääsevad kodulehe ja veebimajutusele ligi. Näiteks kas seal on mõni vana koostööpartner, arendaja vms.

- Vaata, kas on olulistel kontodel peal mitmeastmeline autentimine sisselogimisel, kasuta näiteks Wordfence'i.

- Piira sisselogimiskatsete arvu endale vajalikule tasemele, näiteks luba 5 korda valesti sisselogimist (seda pakub Wordfence).

- Vali alati usaldusväärne veebimajutuse pakkuja, näiteks veebimajutus.ee, mis aitab sind viiruse avastamisel ja informeerib, mitte ei jäta hätta.

- Kasuta tugevaid ja unikaalseid paroole, mis on vähemalt 15 tähemärki pikad. Kasuta kindlasti ka paroolihaldureid, et keerulisi salasõnu meeles pidada.

- Tee regulaarselt pluginate, teemade ja teiste veebilehele vajalike asjade uuendusi.

- Tee regulaarselt varukoopiad või automatiseeri nende tegemine.

- Kasuta SSL-sertifikaate ja turvalist krüpteeritud andmesidet.

- Vaheta sisselogimise aadress /wp-admin muu aadressi peale, näiteks haldus. Seda saab teha kas vastava plugina või muu lahendusega ning ära kasuta kasutajanimena admin, administraator.

- Räägi oma töötajatele, kuidas ära tunda õngitsusi ja rünnakuid. RIA on selleks teinud hea veebilehe: www.itvaatlik.ee.

Mida veel teha?

Lisaks nendele kümnele soovitustele saab veel üht-teist ära teha, et koduleht oleks turvalisem.

Siin on veel paar head tööriista, mida võiks selleks tarvitada:

- kasuta veebimajutus.ee poolset turvatöörista Turvakaitse

- suurematel veebilehtedel pane peale DDoS-i kaitse, näiteks CloudFlare

- tulemüüri kasutus - veebirakenduse tulemüürid (WAF) ja sisendandmete puhastamine aitavad blokeerida pahatahtlikud päringud veel enne, kui need jõuavad serverisse.

Kuidas aitab regulaarne uuendamine turvalisust hoida?

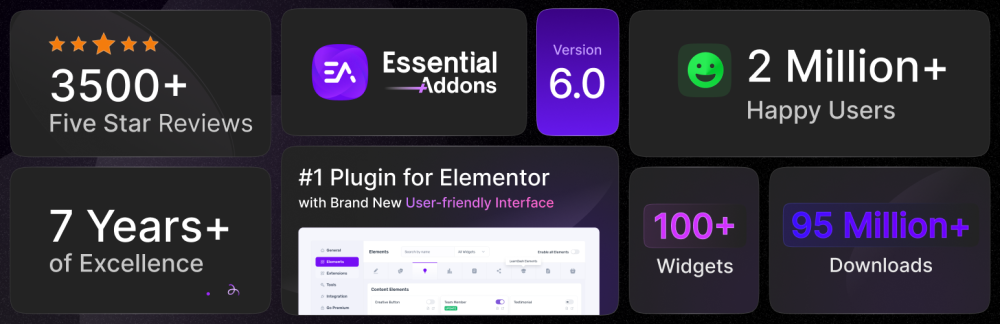

Pluginatel on tihtipeale erinevaid turvanõrkuseid, mis tulevad varem või hiljem välja. Näiteks hiljuti oli populaarsel Worpressi pluginal "Essential addons for elementor" turvanõrkus, mille kaudu oli võimalik kodulehele sisestada pahatahtliku koodi. Kui aga see uuendus ära teha, siis on risk väiksem. Uuenduste puhul on oluline ka võimalikult kiiresti seda teha ja see käib kõikide platvormide kohta.

Essential addons for elementor.

Miks on tugevad paroolid ja kaheastmeline autentimine nii olulised?

Tugevad ja unikaalsed paroolid on sellepärast tähtsad, kuna esiteks lühikest parooli on jõuründe/parooliründe puhul võimalik kiiremini ära arvata ja teiseks - kui veebilehele sisse saamise parool on kuskil mujal samuti kasutusel, võidakse koos sellega üle võta ka teised keskkonnad, näiteks Gmail, sotsiaalmeedia jne.

Kaheastmelise autentimise olulisus seisneb aga selles, et ainult paroolist ei piisa: üks vajalik asi sisselogimisel on see, mida tead (parool) ning teine, mis sul on, näiteks ID kaart.

See aitab luua täiendava turvalisuse, sest kui parooli saab küberkurjategija näpata, siis ID kaarti tal pole. See päästab hullemast.

Meie soovitus on alati lisada veebilehele sisselogimisel kaheastmeline autentimine. Seda saab teha teha näiteks Wordpressi Wordfence'i turvaplugina abil, kus sätete alt leiab selle sisselülitamise võimaluse.

Lisaks on populaarsed ka pluginad WP 2FA ja Two Factor Authentication. Teistel platvormidel saab selle lisada moodulite, seadete või laienduste alt.

Vaata ka RIA soovitusi parooli valikul ning soovitusi tugeva parooli genereerimiseks, kuid alati on soovitatav sinna midagi veel juurde lisada.

Kuidas veebilehe õiguseid jagada ja milliseid kontosid teha?

Võiks kodulehele luua vähemalt kaks administraatori kontot, sest kui ühega midagi juhtub, siis teisel on õigused varuvariandina olemas.

Teiseks soovitan ka õigusi jagada nii vähe kui vaja ja nii palju kui hädavajalik. Eesmärgiks on vältida liigsete õiguste ja inimeste lisamist.

Kokkuvõttes kehtib põhimõte "vähem on rohkem" – anna kasutajatele ainult need õigused, mis on nende tööülesannete täitmiseks hädavajalikud.

Milliseid turvatööriistu ja -praktikaid soovitada veel veebilehe omanikele?

Turvalisusega seotud tasuta ja tasulisi tööriistu on tõesti palju, aga siin on mõned, mis võiksid põhitasandi kitsaskohad välja tuua.

- Turvakaitse – veebimajutus.ee poolt pakutav hea turvalahendus.

- Hardenize – aitab luua ülevaate veebilehe turvaseadistustustest.

- Wordfence (Wordpressile) – turvaplugin, mis aitab seadistada 2FA, tulemüüri, sisselogimiskatsete arvu jms.

- Qualys – aitab saada ülevaate sertifikaatidest ja sellega seonduvast.

- OWASP'i tööriistad – aitavad veebirakenduste haavatavusi kontrollida ja testida.

- Mozilla observatory – aitab teha ülevaate veebilehe üldisest sertifikaatide ja muudest sarnastest turvaseadistustest.

Kuidas tuvastada, kas veebileht on juba häkitud?

Tavaliselt saab sellest aru, kui veebilehe omanikul puudub ligipääs oma kodulehele või on selle välimust muudetud.

Mõnikord aga tehakse teatud tegevusi taustal salaja ning kohe polegi mingeid muudatusi näha.

Sel juhul on oluline jälgida erinevaid näitajaid nagu ebatavaline serveri andmeliiklus, ümbersuunamised, muudetud failid, imelikud logid, lisandunud kasutajakontod, kahtlane kood vms.

Taolises olukorras oleks kõige targem kohe ühendust võtta veebimajutuse tiimi ja RIA intsidentide käsitlemise osakonna: CERT-EE-ga. Nemad saavad vajadusel soovitada järgmisi samme, kuidas edasi minna.

Muidugi tasub siis alati rahulikuks jääda ja teha järgmist:

- pane veebileht nii-öelda hooldusreziimi, et see ei nakataks külastajaid

- kui võimalik, proovi aru saada, kas kogu veebileht on maas või ainult osa sellest ning kas veebimajutusse on ligipääs veel endiselt olemas

- mõistlik oleks eemaldada veebilehelt pahatahtlik kood, kasutajad ja kõik muu, mida seal varem ei olnud

- uuendada ära oma veebilehe platvorm, pluginad, laiendused, teemad jms

- vaheta ära paroolid ja vaata üle nende õigused

- vajadusel lisa täiendavad turvakaitsed.

Pea meeles, et alati on hea, kui leiduvad varukoopiad. Veebimajutus.ee-l on viimase 14 päeva varukoopiad hallatavatest lehtedest olemas.

Regulaarsed varukoopiad on ärilises vaates kriitilise tähtsusega, sest need lubavad kiiresti taastada kogu veebilehe töö, kui midagi läheb valesti – olgu selleks siis pahatahtlik rünnak, tehniline tõrge või inimlik eksimus. Seisak tähendab ettevõttele tavaliselt rahalist kulu, kui koduleht peaks olema maas näiteks terve nädala.

Varukoopiad aitavad kas lihtsa veebilehe errori või tõsisse rünnaku korral kiiresti olukord kontrolli alla saada ja taastada endise olukorra.

Varundamise puhul on soovituseks see protsess automatiseerida, varundada kogu andmebaasi failid ja kõik muu, samuti tuleks mõelda läbi, kuhu salvestada koopiad ning kas seal on need alati olemas. Teatud sagedusega peaks nende korraolekut ka testima.

Tagavarakoopia on olemas tavaliselt teie veebimajutajal. Ise saab seda Wordpressi saidi puhul teha näiteks Duplicatori ja all in one WP migration ja backup pluginatega. Teistel lahendustel peab olema kasutusel vastav moodul (Drupalis) või laiendus (Joomlas).

Milline on veebimajutusteenuse pakkuja roll veebilehe turvalisuse tagamisel?

Veebimajutusteenuse pakkuja roll on tegelikult kriitilise tähtsusega, kuna just nemad monitoorivad veebilehti sagedamini, seega nad märkavad samuti tihemini, kui midagi juhtub.

Kogemus ütleb, et nad tavaliselt teavitavad ning see on hea teadmine erinevate klientide veebilehtede turvalisuse vaatest.

Teiseks ongi nende tegevus esimene kaitseliin rünnakute ja pahatahtliku tegevuse vastu, sest alati ise kogu tegevust veebiserveris ei näegi.

Viimaseks aitab veebimajutus oma tulemüüri abil juba eos pahatahtlikke päringuid ja ründeid blokeerida, vaadata logidest, mis täpsemalt juhtus ja saab ka muud abi.

Millised on tuleviku trendid veebiturvalisuses?

Kasuta nüüd ja ka tulevikus erinevaid turvalahendusi, kus on sees tehisaru kodulehe kaitsmiseks. AI-ga seotud rünnete arv aina suureneb, kuna häkkerid kasutavad samuti järjest enam neid lahendusi.

Kohaneda tuleb aina uut tüüpi rünnetega, mis tulevad uue tehnoloogiaga (AI, IoT, kvantarvutus jm). Ole kursis erinevate tehnoloogiatega, mis veebimaailmas levivad ning saadki teha oma kodulehe tulevikukindlamaks.