Iga ettevõtja teab, et koduleht on vähemalt tema digitaalne visiitkaart, aga enamasti ka väga oluline müügikanal ning tihti kogu e-äri selgroog. Selle kaitsmiseks paigaldatakse turvapluginaid, mis peaksid hoidma pahalased eemal. Aga mis siis, kui see valvur annab tegelikult eksitatava turvatunde? Mis siis, kui osav sissetungija suudab valvurile selgeks teha, et ta pole mitte varas, vaid ammune sõber? Vaatame, kuidas saavad sellises olukorras hakkama kaks tuntud WordPressi turvajat: Patchstack ja Wordfence.

Räägime kõigepealt lahti levinud väärarusaama WordPressi turvalisusest ja näitame, miks sinu praegune lahendus ei pruugi olla nii tõhus, kui sa arvad.

Kaks turvafilosoofiat: kohalik valvur vs väline seire

WordPressi maailmas on pahavara otsimiseks ja eemaldamiseks laias laastus kaks lähenemist, mida võiks võrrelda kahe erineva turvamehega.

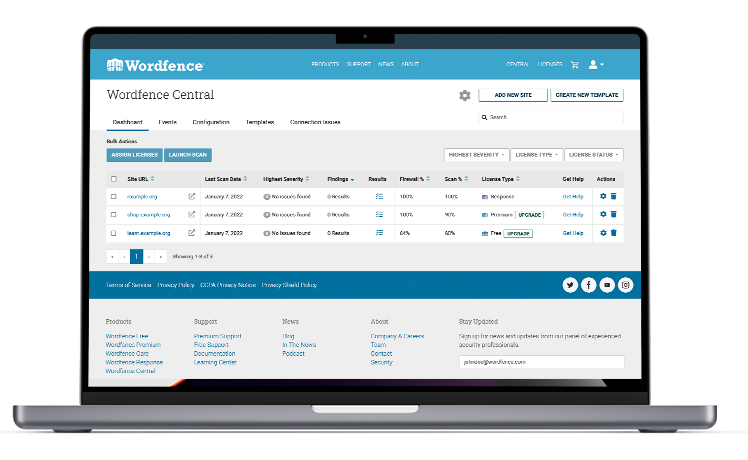

1. Kohapeal tegutsev skanner (nagu Wordfence). See on traditsiooniline lähenemine. Turvaplugin paigaldatakse otse sinu veebilehele ja see teeb kogu oma töö ära sinu serveris. See on nagu turvamees, kes elab selles majas, mida ta valvab: kõnnib tubades ringi, kontrollib aknaid ja uksi ning otsib märke sissetungijatest.

Tuntuimad näited sellisest lahendusest ongi kõige enam teatud Wordfence, aga ka NinjaScanner ja All-In-One Security.

2. Kaugseirega skanner. See on uuem ja nutikam lähenemine. Plugin suhtleb sinu veebilehe ja välise, spetsialiseerunud turvakeskuse vahel. Andmed saadetakse analüüsimiseks sinu serverist välja. See on piltlikult nagu majas olevad turva-andurid, mis edastavad info ööpäevaringselt valvekeskusesse, kus tipptasemel eksperdid kõiki anomaaliaid analüüsivad. neil on ka kogemusi ja andmeid kõige värskematest turvaintsidentidest, millega võrrelda.

Enamik kasutajaid usaldab juba seda esimest varianti, sest see on nii tuttav ja laialt levinud. Kuid just siin peitubki üks ohtlik viga.

Rebane kanalas ehk kohaliku skanneri surmavalt nõrk koht

Kui kasutad kohapealset skannerit, siis nii pahavara kui ka seda otsiv turvaplugin jooksevad täpselt samas keskkonnas – sinu veebilehe PHP protsessis. See tähendab, et pahavara saab turvaplugina tööd otseselt mõjutada ja seda manipuleerida.

Pahalane võib siin tegutseda erineva kavaluse tasemega:

- Kõige lihtsam: lülitab turvaplugina lihtsalt välja. Seda on aga veebilehel kerge märgata.

- Natuke nutikam: lisab omaenda koodi turvaplugina "lubatud failide" nimekirja, muutudes nii valvuri jaoks nähtamatuks.

- Tõeliselt ohtlik: muudab turvaplugina enda koodi nii, et see ignoreeriks pahavara täielikult, jätmata sellest maha ühtegi nähtavat jälge.

Seda viimast meetodit on praktikas juba korduvalt avastatud ja see teeb kohapealsed skannerid, nagu Wordfence, teatud olukordades täiesti kasutuks.

Eluline näide: kuidas Wordfence'i ninapidi veeti

See pole pelgalt teooria. Hiljuti avastati juhtum, kus ründajad olid sisse murdnud veebilehele, kus oli kasutusel enam kui 4 miljonil saidil populaarne Wordfence. Selle asemel, et kohe pahategusid korda saata, tegid nad midagi palju salakavalamat.

Nad nimelt muutsid Wordfence'i enda lähtekoodi.

Ründajad lisasid koodijupi, mis kustutas andmebaasist automaatselt kõik tõsisemad turvahoiatused. Wordfence leidis küll pahavara üles, kuid ründajate lisatud kood käskis sellest mitte teada anda. Lehe omanik magas rahulikult, samal ajal kui tema saidil pesitsesid tagauksed.

Ründajad läksid aga veelgi kaugemale ja eemaldasid Wordfence'i skanneri koodist read, mis vastutasid teatud tüüpi pahatahtlike failide tuvastamise eest. Sisuliselt tegid nad turvamehe pimedaks, et see teatud tüüpi sissetungijaid enam üldse ära ei tunneks.

Kõige tipuks takistas pahavara ka Wordfence'i uuendamist. Isegi kui Wordfence'i arendajad oleksid turvaaugu lappinud, ei oleks lehe omanik sellest teada saanud, sest plugin teatas talle pidevalt: "Kõik on ajakohane!". Seega lõigati justkui läbi ka telefoniliin, et valvur ei saaks keskusega ühendust võtta ja uusi juhiseid küsida.

Tulemuseks oli küll ilmselt rahulik uni, kuid väga ohtlikus olukorras: kodulehe omanik usaldas pimesi turvaplugina rohelist tuld, samal ajal kui tema veebileht oli pärani lahti uuteks rünnakuteks.

Alles siis, kui failide terviklikkust kontrolliti välise süsteemiga, tuli pettus ilmsiks.

Ennetus on parem kui ravi: Patchstacki filosoofia

Wordfence on hea valvur, mis püüab väga hästi kinni juba majja sisenenud varga, kuid Patchstack on rohkem nagu kaugemale nägev arhitekt, kes projekteerib maja ilma nõrkade uste ja akendeta. Patchstacki lähenemine on põhimõtteliselt erinev – see keskendub ennetusele, mitte tagajärgedega tegelemisele.

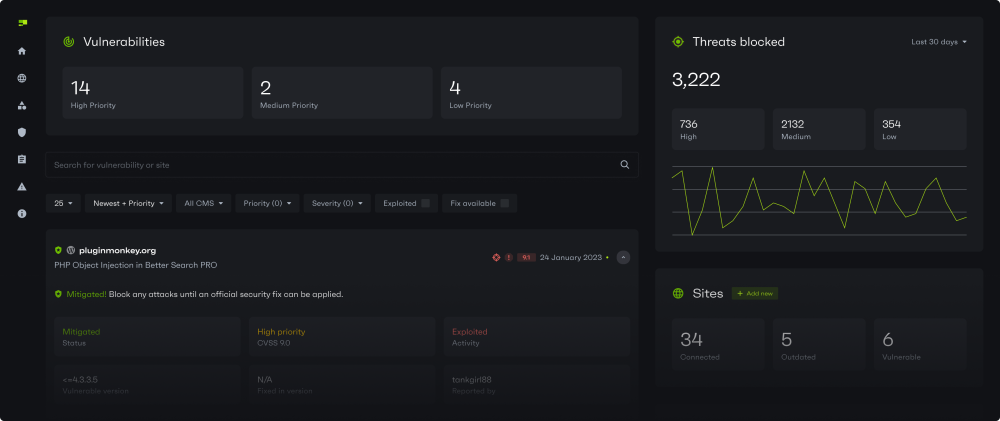

Patchstacki turvalahendus ei skaneeri lõputult faile, otsides juba sisse pääsenud pahavara. Selle asemel tegeleb see haavatavuste tuvastamise ja virtuaalse paikamisega.

Mis on üldse haavatavus? See on turvaauk sinu veebilehe koodis (WordPressi tuumas, teemas või pluginates), mida ründaja saab ära kasutada sisse pääsemiseks. Wordfence'i skanner hakkab aga tööle alles siis, kui ründaja on juba sees ning teeb midagi. Muidugi on selle avastamine samuti vajalik.

Kuid Patchstack blokeerib tee enne, kui ründaja isegi ukselingini jõuab.

Virtuaalne paikamine on Patchstacki võimsaim relv. Kui mõnes sinu kasutatavas pluginas avastatakse turvaauk, loob Patchstack koheselt tulemüüri reegli, mis blokeerib just selle konkreetse rünnakumeetodi. See on nagu katkise luku ette ajutise, kuid ülitugeva terasplaadi paigaldamine, mis kaitseb sind seni, kuni plugina arendaja jõuab püsiva paranduse välja anda. Sa oled kaitstud isegi siis, kui sa pole veel jõudnud oma pluginaid uuendada.

Kas teadsid, et:

- 2023. aasta kõikidest teadaolevatest WordPressiga seotud turvahaavatavustest oli 76% teavitatud otse Patchstackile ning seejärel esmalt avaldatud Patchstacki andmebaasis.

- Patchstacki turvaeksperdid määravad igale haavatavusele prioriteedi skoori, mis suunab tähelepanu nendele haavatavustele, mis esitavad veebilehele suurimat ohtu ning millega tuleks tegeleda koheselt. Kõrge ja keskmise Patchstack priority skooriga haavatavustele luuakse kohe turvareegel ehk virtual patch, mis haavatavale veebilehele automaatselt paigaldatakse, kuni haavatav tarkvara uuendatakse parandatud versiooni vastu.

- Patchstack ei aeglusta veebilehte.

Millal valida Wordfence ja millal Patchstack?

Kuigi Wordfence'il on nõrkusi, ei tähenda see, et taoline lahendus oleks täiesti kasutu. Küsimus on õige tööriista valimises õigeks tööülesandeks.

Wordfence'i võiks kaaluda, kui:

- Otsid "kõik-ühes" lahendust. Selles on tulemüür, sisselogimiskaitse, kahefaktoriline autentimine ja muud funktsioonid, mis pakuvad baaskaitset.

- Su riskitase on madal ja sa soovid lihtsalt midagi, mis on parem kui mitte midagi.

- Sa oled teadlik selle skanneri piirangutest ja kasutad seda lisakihina, mitte ainsa turvameetmena.

Patchstack on aga selgelt parem valik, kui:

- Sinu veebileht on sinu äri jaoks kriitilise tähtsusega.

- Sa mõistad, et rünnakute ennetamine on kordades odavam ja tõhusam kui nende tagajärgede likvideerimine.

- Sa soovid parimat kaitset just kõige levinuma ründevektori – pluginate ja teemade turvaaukude – vastu.

Parim lahendus tõsisemale e-äriga tegelevale ettevõttele on kasutada Patchstacki haavatavuste ennetamiseks ja virtuaalseks paigamiseks ning täiendada seda tulemüüri ja sisselogimiskaitsega, mida võib edukalt pakkuda ka Wordfence. Kuid pahavara tuvastamisel ei tohiks pimesi usaldada ühtegi lahendust, mis elab samas majas potentsiaalse sissetungijaga.

Veebiturvalisus ei ole paraku "paigalda ja unusta" tegevus. Levinud arusaam, et populaarne turvaplugin lahendab kõik mured, on ohtlik illusioon. Nagu nägime, saab isegi kõige tuntumat valvurit petta, kui sissetungija on piisavalt nutikas. Selle asemel, et keskenduda koristamisele pärast sissemurdmist, on mõistlikum investeerida kindlatesse lukkudesse.

|

Tarkvara

turvamonitorid |

WordFence Free | WordFence Premium | Patchstack |

|

Uute haavatavuste tuvastamine (core, pluginad, teemad)

|

iga 3 päeva tagant | kohene | kohene |

|

Haavatavuste prioritiseerimine

|

puudub | puudub | reaalse riski põhine |

|

Automaatsed turvauuendused

|

puudub | puudub | prioriteedi põhine |

|

Uute haavatavuste eelhoiatused

|

puudub | puudub | 48 tundi |

|

Tulemüür ja kaitse

|

|||

|

Turvareeglid haavatavustele (virtual patching)

|

30 päeva hilinemisega | 500+ reeglit | 5500+ reeglit |

|

Turvareeglid bot'ide ja pahatahtlike IP'de vastu

|

30 päeva hilinemisega | kohene | kohene |

|

Üldised turvareeglid tuntud ründemeetodite vastu

|

30 päeva hilinemisega | kohene | kohene |

|

Bruteforce kaitse (s.h rate-limiting, recapthca jne.)

|

olemas | olemas | olemas |

|

Administraatori paneeli ligipääsu tõkestamine

|

puudub | puudub | whitelist´i alusel |

|

Ründest taastumine

|

|||

|

Pahavara skännimine

|

30 päeva hilinemisega | olemas | puudub |

|

Kasutajate tegevuste logimine

|

olemas | olemas | olemas |

| Tulemüüri logid | olemas | olemas | olemas |

| Muu | |||

|

Keskne haldusliides

|

olemas | olemas | olemas |

| Mitmefaktoriline/kahefaktoriline autentimine (2FA) | olemas | olemas | olemas |

|

Mõju veebilehe kiirusele

|

negatiivne | negatiivne | neutraalne |

| Hind | tasuta | alates 85 eurot/leht/aasta | alates 18,38 eurot/leht/aasta |