WordPressi administraatorid on saanud detsembri esimestest päevadest alates e-kirju, mis justkui kutsuvad üles installima WordPressi olulist värskendust. Tegelikult peitub seal taga aga õngitsusskeem, mis lihtlabaselt üritab kodulehele pahavara sokutada.

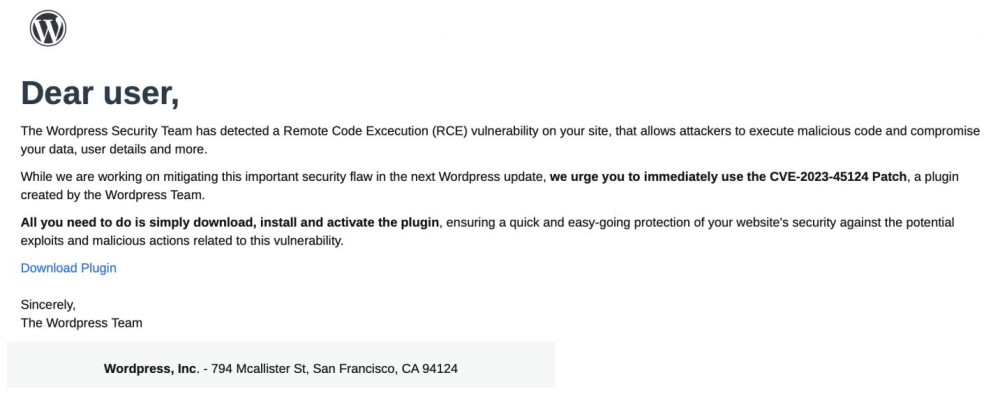

WordPressi administraator saab pealtnäha justkui ehtsa turvateatise fiktiivse haavatavuse kohta, mis lubab koodi kaugkäivitamist ning selle parandamiseks soovitatakse kiiresti alla laadida turvauuendus.

Lingil olev koduleht, kuhu pahaaimamatu kasutaja suunatakse, näeb välja üsna identne õige WordPressi veebilehega, kuid on tegelikult kurjategijate poolt võltsitud, et selle kaudu ohvri serverisse kahjulikku koodi sokutada.

Esimeste seas andis turvaohust teada Patchstack, nende automaatne ohtude tuvastamise süsteem peaks kaitsma ka veebilehti, mis seda kasutavad, taolise õngitsusrünnaku eest. Kõige parem kaitse on aga kahtlaselt leheküljelt midagi mitte alla laadida.

E-kiri näeb välja ligikaudu selline (allikas Patchstack):

Allalaadimise lingil klõpsates tulebki võltsleheküljelt kaasa pahavara sisaldav pakitud failikomplekt.

Midagi ei juhtu kodulehega seni, kuni seda pahatahtlikku pistikprogrammi alla ei laadita ega installita. WordPressi platvorm rõhutab ka ise, et ei palu kunagi niimoodi e-kirjaga midagi installida, tavaliselt avaldavad nad WordPressi tuuma uue versiooni turbeväljaandena ning seal on ametlikult turvaoht parandatud. Selle kohta saab teada ka oma kodulehele administraatorina sisse logides.

Bleeping Computeri andmetel on libapluginat paigaldatud juba ligi 500 tuhat korda ning sellele on ilmunud isegi positiivseid arvustusi, justkui aidanuks see kood WordPressi turvalisemaks muuta.

Mis on nakatatud plugina eesmärgiks, see pole veel selgunud, kuid oletatakse, et selles sisalduva tagaukse kaudu võib seda kasutada reklaamide avaldamiseks ohustatud saitidel, külastajate ümbersuunamiseks, tundliku teabe varastamiseks või väljapressimiseks, ähvardades andmelekkega.